Bốn người chiến thắng mỗi người nhận được 20 nghìn đô la để hack Raspberry Pi Pico 2

Giải thưởng chính thức của cuộc thi Hacking Challenge với 20,000 Raspberry Pi và Hextree RP2350 đã được công bố. Bốn người chiến thắng đã được nêu trong một bài viết trên blog của giám đốc Raspberry Pi, Eben Upton. Do ấn tượng với chất lượng bài dự thi, tất cả bốn người chiến thắng sẽ nhận được toàn bộ giải thưởng, thay vì chia sẻ. Một trong số các hacker thành công là kỹ sư Aedan Cullen, và chúng tôi đã đề cập chi tiết về phương pháp khám phá bí mật OTP của anh ấy trong tháng này.

Ngoài ra, Hextree, một chuyên gia được Raspberry Pi thuê, đã vượt qua các biện pháp bảo mật OTP bên ngoài cuộc thi. Trước khi công bố những người chiến thắng trong thử thách hack RP2350, Upton nhắc nhở về lý do tổ chức cuộc thi này. RP2350 được phát hành vào tháng 8 năm ngoái thông qua Raspberry Pi Pico 2, là phiên bản kế tiếp của vi điều khiển RP2040 nổi tiếng. Nó có nhiều công nghệ ưu việt, bao gồm bảo mật dựa trên Arm TrustZone cho Cortex-M.

Chúng tôi muốn phát hiện sớm những điểm yếu để khắc phục trước khi RP2350 được triển khai rộng rãi trong các ứng dụng an toàn, Upton cho biết về thử thách hack. Theo đó, RP2350 sẽ có được sự bảo mật nhờ vào tính minh bạch, mà Upton ủng hộ hơn so với triết lý bảo mật thông qua sự mờ mịt của một số nhà cung cấp. Raspberry Pi và Hextree đã công bố Thử thách Hack RP2350 tại DEF CON vào tháng 8, với giải thưởng 10.000 đô la.

Giải thưởng đã được tăng gấp đôi và Raspberry Pi đã thuê Hextree làm đối thủ ngoài sân để đảm bảo có những kết quả hack hữu ích vào tháng 1 năm 2025. Cuộc thi kết thúc vào ngày cuối cùng của tháng 12 năm 2024. Tóm lại, các thí sinh được giao nhiệm vụ lấy một giá trị bí mật từ bộ nhớ OTP một lần lập trình trên RP2350. Tất cả bốn bài nộp hợp lệ đều cần truy cập vật lý vào chip.

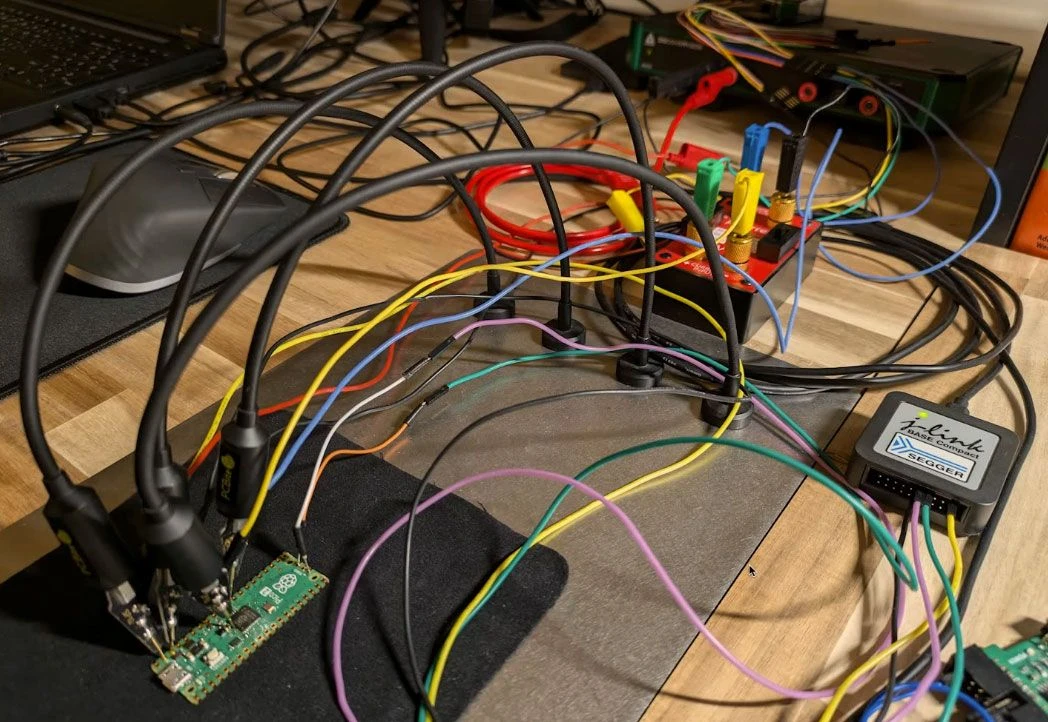

Aedan Cullen đã thực hiện hack RP2350, được giới thiệu tại hội nghị 38C3. Anh đã cắt một mạch in để cô lập chân 53 của chip RP2350, sau đó sử dụng tấn công tiêm điện áp để kích hoạt các lõi RISC-V bị vô hiệu hóa vĩnh viễn, cho phép anh truy cập và đọc thông tin bí mật.

Đó là tóm tắt về cuộc tấn công thành công, nhưng chúng tôi muốn nhấn mạnh rằng quy trình của Cullen rất thú vị khi được trình bày trong buổi thuyết trình 38C3 của anh ấy, nếu bạn có một giờ rảnh. Ông Eben Upton, giám đốc Raspberry Pi, thừa nhận rằng hiện tại chưa có biện pháp khắc phục cho lỗ hổng này, nhưng nó có thể sẽ được giải quyết trong phiên bản RP2350 tương lai. Người chiến thắng Marius Muench đã phát lệnh khởi động lại bình thường cho bộ khởi động USB, sau đó sử dụng phương pháp tiêm lỗi thông qua việc làm gián đoạn điện áp để bỏ qua một lệnh.

Bằng cách can thiệp đúng thời điểm và tải trước mã độc vào RAM, mã này có thể chạy và lấy bí mật OTP. Cuộc tấn công này được gọi là E20 và có thể được giảm thiểu bằng cách thiết lập cờ OTP BOOTFLAGS0.DISABLEWATCHDOGSCRATCH. Nguy cơ xuất hiện ngay sau khi firmware được tải vào RAM và trước khi hàm băm cho việc kiểm tra chữ ký được tính toán, có một lỗ hổng có thể khai thác trong quá trình khởi động an toàn.

📢 Liên hệ quảng cáo: 0919 852 204

Quảng cáo của bạn sẽ xuất hiện trên mọi trang!

Courdesses đã phát triển một hệ thống tiêm lỗi bằng laser tùy chỉnh để tránh phát hiện chống lỗi. Một xung laser ngắn được chiếu vào mặt sau của chip, sau khi đã mài bớt một phần bề mặt bao bì, đã gây ra một lỗi tạm thời, khiến logic số trong chip hoạt động sai và mở ra cơ hội cho cuộc tấn công này. Giống như lỗ hổng RP2350 của Cullens, hiện chưa có biện pháp khắc phục cho lỗ hổng E24 này, nhưng dự kiến sẽ được giải quyết trong phiên bản sau của RP2350.

Hình ảnh 1 trong 2. Hình ảnh của Kévin Courdesses về việc tiêm lỗi laser. Phương pháp tia ion tập trung (FIB) của IOActive. Đội ngũ gồm bốn người của IOActive đã trích xuất dữ liệu từ bộ nhớ OPT của RP2350, dựa trên công nghệ phân tích lỗi bán dẫn bằng cách sử dụng phương pháp tương phản điện áp thụ động (PVC) với tia ion tập trung (FIB). Họ cho rằng phương pháp tấn công độc đáo này có thể áp dụng cho các hệ thống khác sử dụng bộ nhớ antifuse để bảo vệ thông tin.

Các tổ chức sử dụng bộ nhớ antifuse nên ngay lập tức đánh giá lại tình hình an ninh của mình, theo IOActive, và ít nhất nên áp dụng kỹ thuật chaffing để làm khó cho kẻ tấn công trong việc phục hồi dữ liệu. Hextree đã chỉ ra rằng tỷ lệ lỗi không bị phát hiện trên RP2350 đủ cao để glitching trở thành một phương thức tấn công đáng chú ý. Với phát hiện ban đầu này, công ty đã tập trung vào việc tiêm lỗi điện từ (EMFI).

Hextree đã tìm ra cách sử dụng các lỗi EMFI được định thời chính xác để ngăn chặn việc khóa đúng OTP, khiến bí mật trong OTP bị lộ. Upton lưu ý rằng có một số biện pháp khắc phục cho cuộc tấn công này, nhưng những biện pháp hiện tại có thể ngăn người dùng cập nhật firmware thiết bị qua USB. Kết luận, nhóm Raspberry Pi nhận thấy hệ thống phát hiện lỗi RP2350 không hiệu quả như mong đợi.

Nếu bạn đã đọc phần trên, bạn sẽ hiểu rằng một số cuộc tấn công đã vượt qua biện pháp bảo vệ này. Nếu bạn bỏ lỡ thử thách trên nhưng muốn tham gia một thử thách tương tự, Raspberry Pi đang chuẩn bị một cuộc thi khác. Họ có phiên bản RP2350 của AES được cho là đã được bảo vệ chống lại các cuộc tấn công bên ngoài, và muốn thách thức các hacker đánh bại nó.

Hứa hẹn sẽ có thêm thông tin vào tuần tới!

Nguồn: www.tomshardware.com/raspberry-pi/raspberry-pis-rp2350-hacking-challenge-results-announced-four-winners-are-each-awarded-the-full-usd20k-prize